Nosotros

cumplimiento normativo que te ayuda a automatizar

tu gestión de riesgos

Multiples desafíos, una solución

Zero Risk es una innovadora plataforma que automatiza la seguridad y el cumplimiento, supervisando y recopilando continuamente pruebas de los controles de seguridad de una empresa. Además, optimiza los flujos de trabajo de cumplimiento de principio a fin, asegurando una preparación óptima para auditorías.

Más allá del tiempo, la confianza es nuestro mayor activo, especialmente en la protección de datos de nuestros clientes. Como expertos en SaaS, hemos enfrentado los retos de establecer una postura de seguridad y cumplimiento de forma manual: es redundante, laborioso y, lo peor de todo, susceptible a errores. A medida que una empresa crece, el cumplimiento se vuelve aún más complejo y costoso. El equipo de especialistas en, seguridad, cumplimiento y auditoría de Zero Risk ha desarrollado una solución superior, empleando la automatización para simplificar y mantener el cumplimiento de manera continua y eficiente.

Ayudamos a las empresas a ingresar al mundo del cumplimiento normativo ahorrando en tiempo y costos.

Camel trabajando en

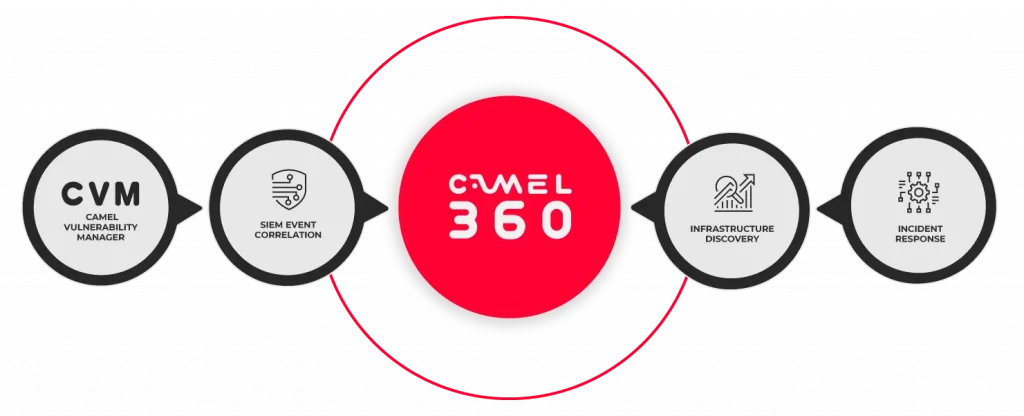

¿Cómo funciona la ciber inteligencia con Camel Secure?

Estamos tan acostumbrados a normalizar la complejidad de la ciberseguridad, que a veces podemos estar dispuestos a no tomar atención o externalizar la responsabilidad de mantener segura nuestra empresa. Esto permite que las áreas de Negocio que son las responsables de llevar a buen puerto, financiera y operacionalmente la compañía, se separen completamente de las áreas de tecnología.

La ciberseguridad debe estar siempre apoyando al negocio, pero la tecnología actual no es capaz de crear ese puente debería ayudar a estas dos áreas tan importantes hablar entre sí.

Por eso Camel, permite imitar a la perfección el comportamiento de un trabajador humano y ayudarlo a ejecutar tareas complejas que requieren de mucho tiempo de operación en tan solo en segundos. Para luego presentar esa información en paneles operacionales intuitivos y cercanos al Negocio, esto permite a las distintas áreas de la empresa estar siempre informada de sus riesgos cibernéticos para tomar las mejores desiciones.

¿Qué nos diferencia?

ÁGILES

Nuestras soluciones funcionan en multi-procesamiento, permitiendo así la ejecución de varios procesos diferentes al mismo tiempo. Además de tener la capacidad de configurar el nivel de profundidad técnica de aprendizaje, correlación o integración con otras plataformas.

FLEXIBLES

Creamos una plataforma que permite la habilitación de módulos funcionales en tiempo real, ajustando así la realidad de todos nuestros usuarios, sean grandes, medianas o pequeñas empresas.

ESCALABLES

Buscamos que nuestros usuarios puedan construir y relacionar sus servicios críticos, desde la simplicidad de una máquina, hasta desarrollos complejos que involucran grandes arquitecturas empresariales.