Mas o que é um BSOC?

Um BSOC é um Centro de Operações de Segurança Cibernética Empresarial orientado para seu negócio. Ao contrário do SOC tradicional que se concentra em dispositivos e aplicações específicas, o BSOC liga ameaças a plataformas e operações, tornando visível o impacto sobre as linhas de negócios de sua empresa.

Tire proveito de todos os benefícios exclusivos que o BSOC oferece.

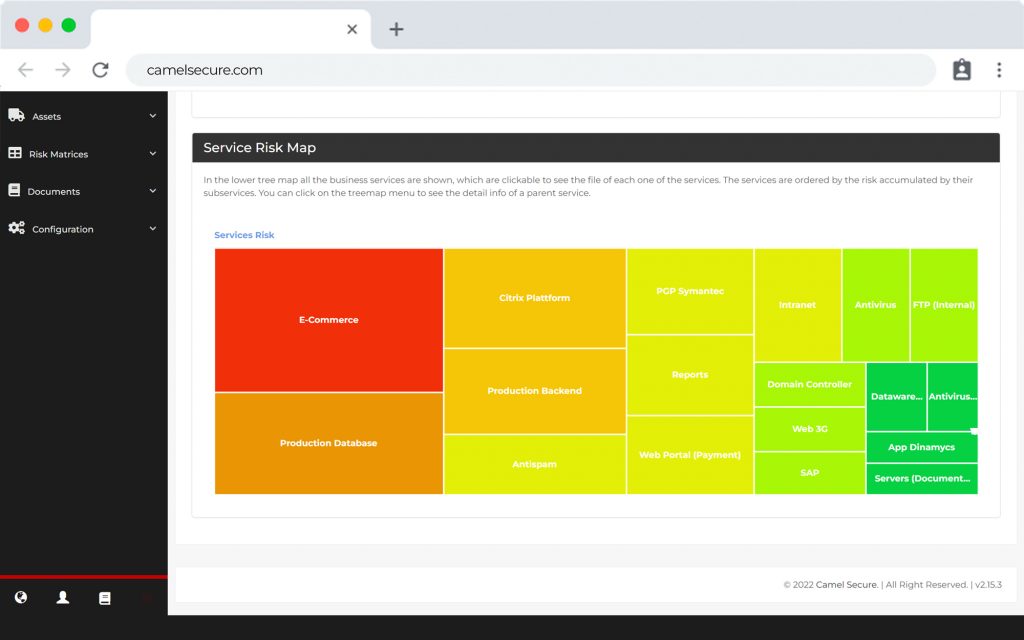

Vincular as ameaças ao impacto

impacto nas plataformas e operações.

Visibilize o impacto em seu

linhas de negócios.

Centralizar todo o

infra-estrutura e a associa a

os diferentes serviços comerciais

serviços, seja TI ou TO

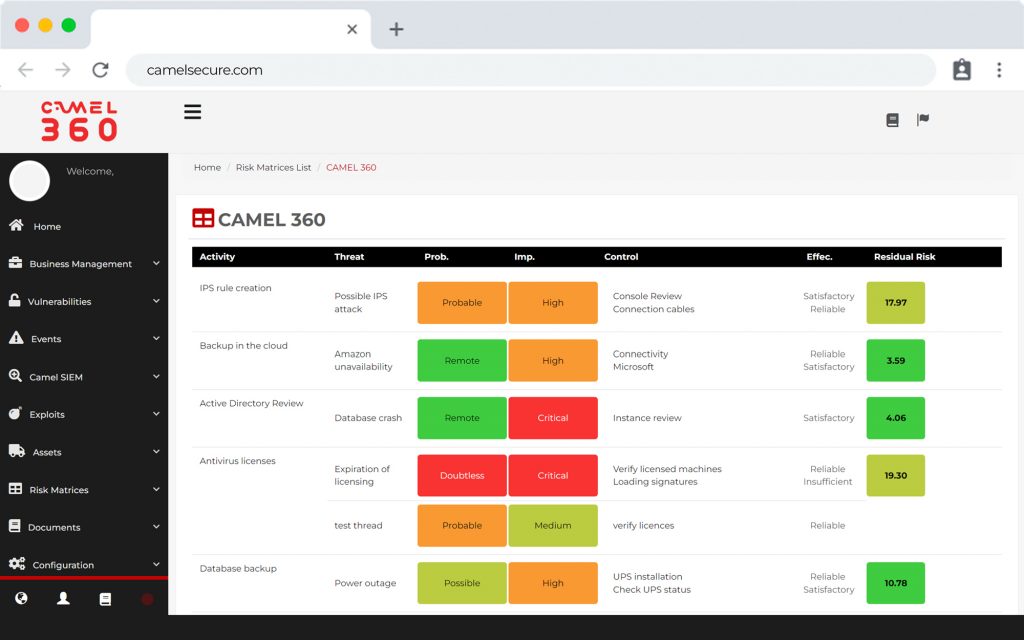

Permite a geração de

mapas de risco personalizados

para cada empresa.

Nem todos têm o mesmo

as mesmas enfermidades.

do serviço BSOC e como

pode ajudar seu negócio.

Faça os riscos cibernéticos

de sua empresa

e em tempo real

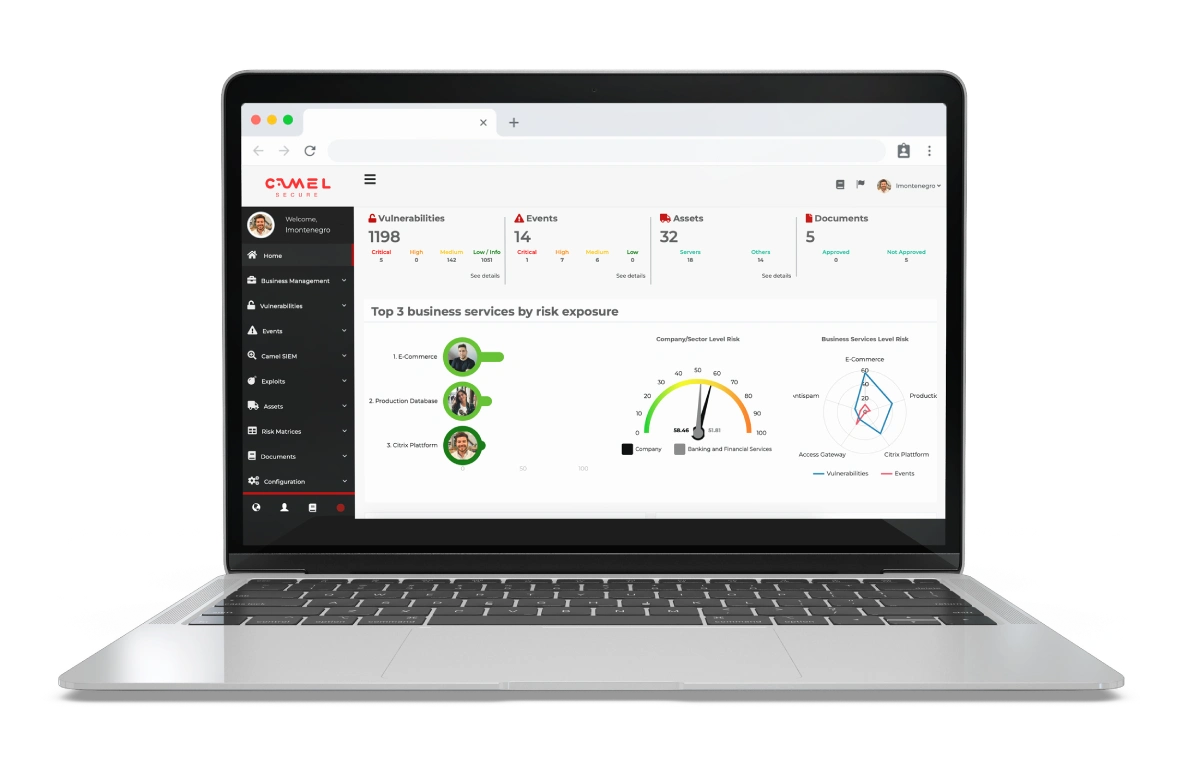

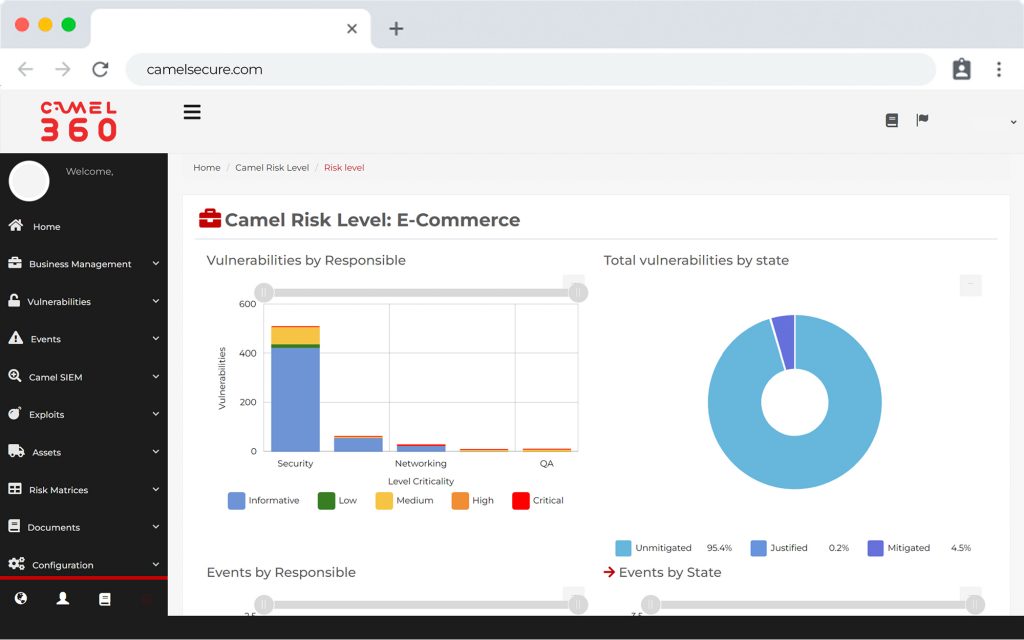

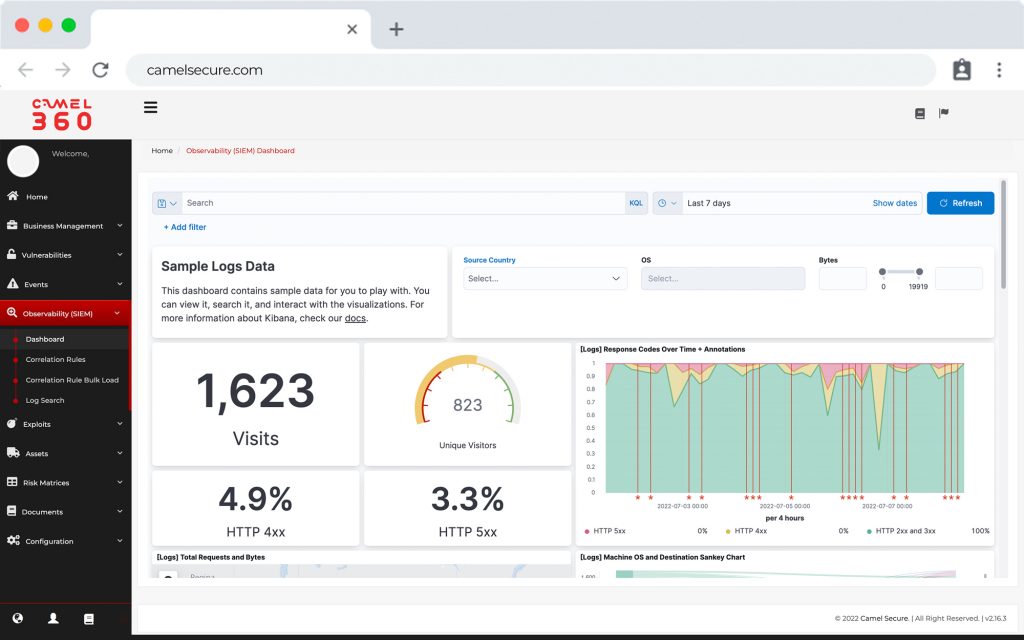

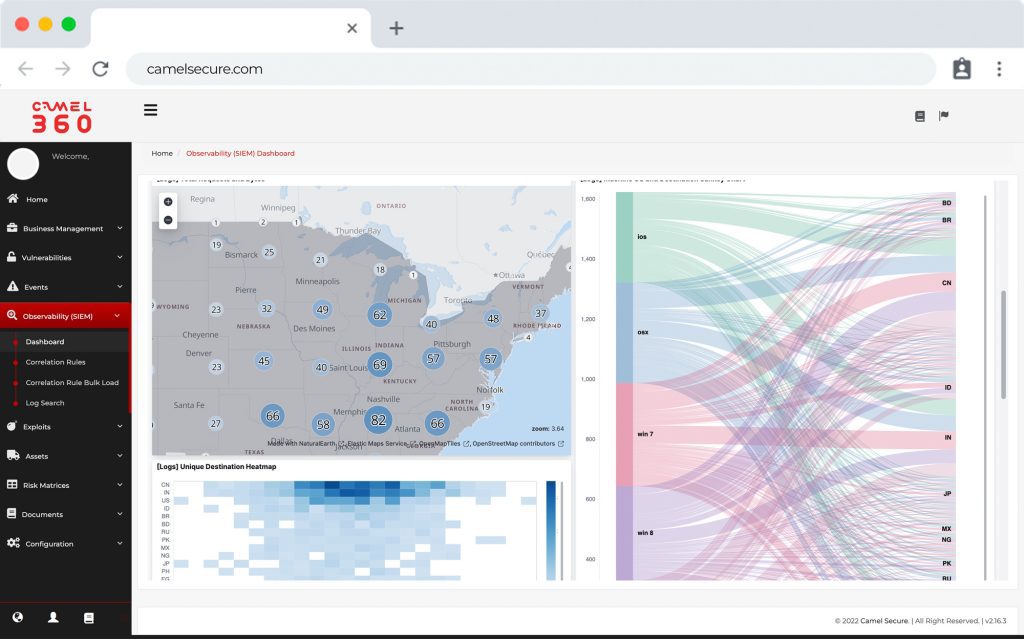

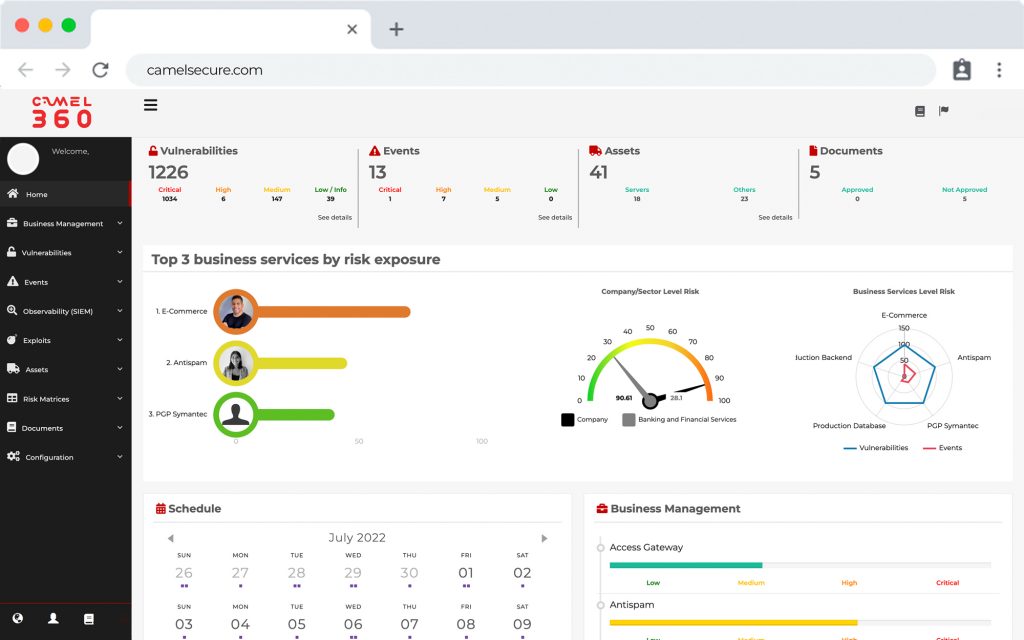

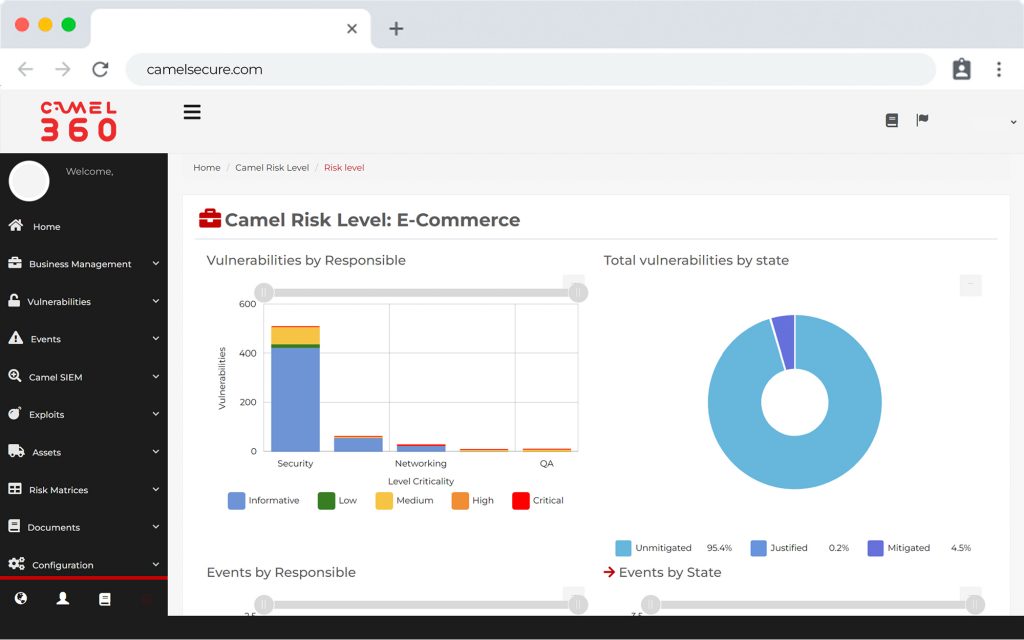

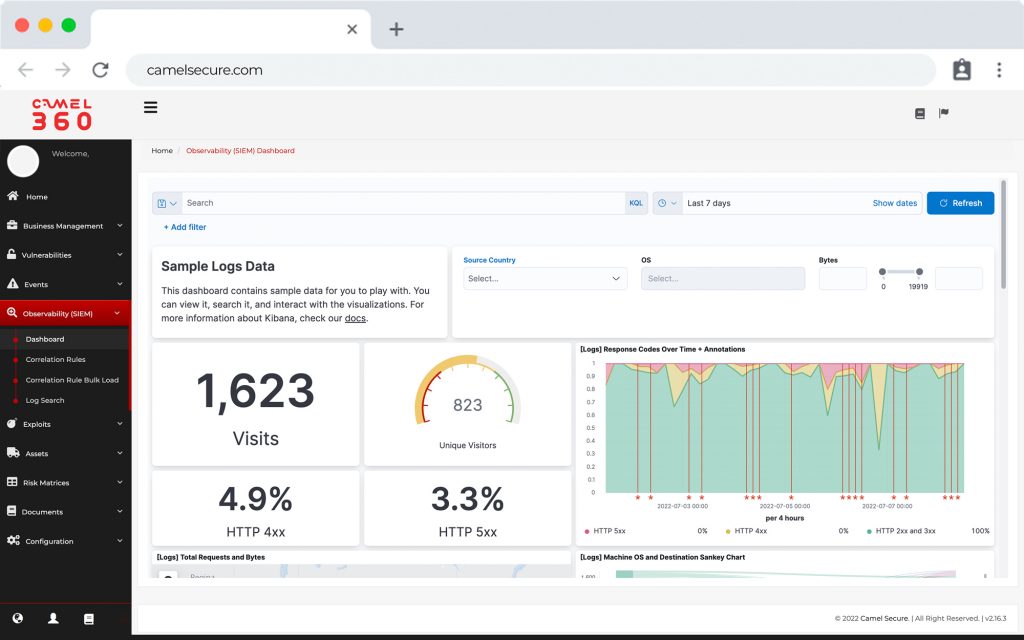

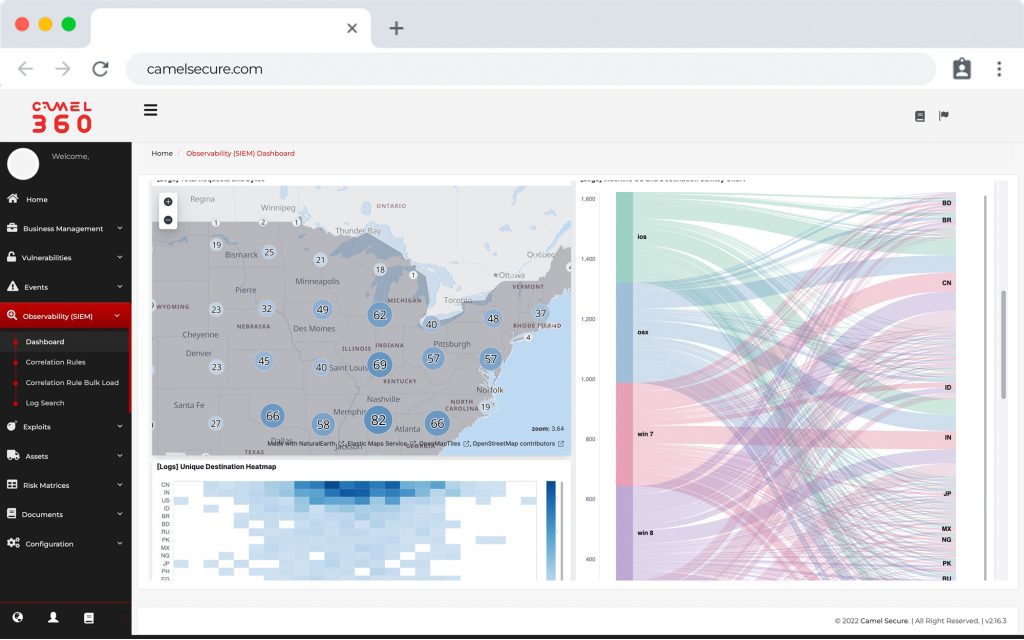

Os painéis de controle em tempo real do BSOC facilitam a compreensão da situação de risco de segurança cibernética por parte dos executivos, tornando toda a cadeia de remediação visível e administrável. Também fornece correlação de eventos para alertas inteligentes e aprendizagem comportamental via inteligência artificial. Aproveite a oportunidade de ter muito mais do que um SOC e o apoio total da CAMEL 360.

Descubra as grandes vantagens de

BSOC versus um SOC tradicional

Descubre las grandes ventajas que

tiene BSOC versus un SOC tradicional

- Foco do dispositivo

- Monitoramento reativo

- Relatórios semanais ou mensais

- Foco na infra-estrutura

- Criticidade do servidor

- Especialistas em tecnologia

- Foco em seus negócios

- Monitorar Dia Zero

- Painéis 7×24 em tempo real

- Foco no patrimônio

- Crítica do serviço comercial

- Especialistas + Inteligência Artificial

- Gerenciamento autônomo de varredura de vulnerabilidade

- Acesso on-line para a administração do BSOC

- Referência no setor de clientes

- Status de eficiência da remediação

A evolução de um SOC

É um BSOC BSOC

Não continue usando tecnologia ultrapassada, mude para o BSOC.

Está totalmente na nuvem, é flexível e o melhor de tudo, é 100% focado em seu negócio.

Administramos o serviço para você, para que possa explorar todo o potencial do CAMEL 360 e não apenas uma parte dele.

Não importa a complexidade ou o tamanho do seu negócio. Fornecemos recursos de nível especializado porque entendemos que um incidente de segurança cibernética pode afetar a todos igualmente.

Um serviço BSOC sob demanda fornece recursos e plataformas de custo muito alto por apenas uma pequena fração do valor.

O BSOC é escalável para o seu negócio. À medida que seu negócio cresce, nós crescemos com você em demanda e maturidade de processos de cibersegurança.

O BSOC permite enormes economias de tempo, maior eficiência no tratamento de ameaças cibernéticas e uma plataforma de classe mundial.

Serviço imbatível por uma fração do valor

O serviço BSOC (Business Cyber Security Operation Center) oferece um serviço avançado, não importa o tamanho de sua empresa. Com nosso sistema de crescimento sob demanda, oferecemos visibilidade das ameaças cibernéticas à direção executiva de uma forma clara e simples para a tomada de decisões eficientes e subsequente monitoramento da atribuição, progresso e resolução de ameaças, tudo de forma granular por área (TI, OT, redes industriais), seja com pessoal interno ou externo.

Quem precisa de um serviço BSOC?

Todas as empresas que operam em qualquer setor podem ser afetadas por ataques cibernéticos a redes, plataformas de TI, plataformas TO e fraudes cibernéticas econômicas, o que pode causar a saída de uma empresa, independentemente de seu tamanho.

Todos dentro de uma organização devem ter uma abordagem orquestrada sobre como lidar com esta realidade e ela deve ser gerenciada e liderada pela gerência.

Toda empresa precisa de informações completas e fáceis de entender para a tomada de decisões, com um sistema de gerenciamento e controle.

Nós implementamos o BSOC

em sua empresa em

5 passos simples

Como um serviço BSOC requer dados para gerar as informações e a subseqüente atribuição de tarefas, nossa equipe de profissionais experientes na área de segurança cibernética e gerenciamento de riscos orquestrou um trabalho conjunto para a pesquisa e os primeiros passos. Entretanto, cada empresa tem necessidades únicas, por isso temos um plano de 5 passos que trabalhamos juntos para levar o serviço a bom termo e realizar o objetivo de entregar valor.

Esta é uma pesquisa única e nos certificamos de projetar cada processo para atender às suas necessidades específicas.

Identificação de serviços comerciais.

Integração da infra-estrutura.

Integrar e designar pessoas responsáveis com seus grupos de resolução.

Plataforma e registro de dados comerciais.

Análise de vulnerabilidade do programa e regras do SIEM.

Planos BSOC

Plano Padrão

De

500 USD /mês

- Camel 360 (25 activos)

- SIEM com 4 regras de correlação.

- Configuração de 1 serviço.

- Até 25 componentes de rede.

- 1 varredura trimestral da vulnerabilidade da rede.

- Alertas de incidentes 7×24

- Recomendações de mitigação de incidentes e vulnerabilidades.

Plano Premium

- Soporte Premium.

- Camel 360 (60 ativos).

- SIEM com 10 regras de correlação.

- Configuração de 2 serviços.

- Até 60 componentes de rede.

- 1 varredura bimensal da vulnerabilidade da rede.

- 7×24 alertas de incidentes.

- Recomendações de mitigação de incidentes e vulnerabilidades.

Plano Platina

- Apoio total.

- Camel 360 (120 ativos) .

- SIEM com 30 regras de correlação.

- Configuração de 4 serviços.

- Até 120 componentes de rede.

- 1 varredura mensal de vulnerabilidade da rede.

- 1 varredura mensal de vulnerabilidade na WEB.

- 7×24 alertas de incidentes.

- Recomendações de mitigação de incidentes e vulnerabilidades.

Fazemos o complexo parecer simples com uma suíte de segurança cibernética empresarial que o protege de qualquer ataque cibernético – e é incrível também.