Diante de um novo projeto e acha que sua infra-estrutura pode ser vulnerável?

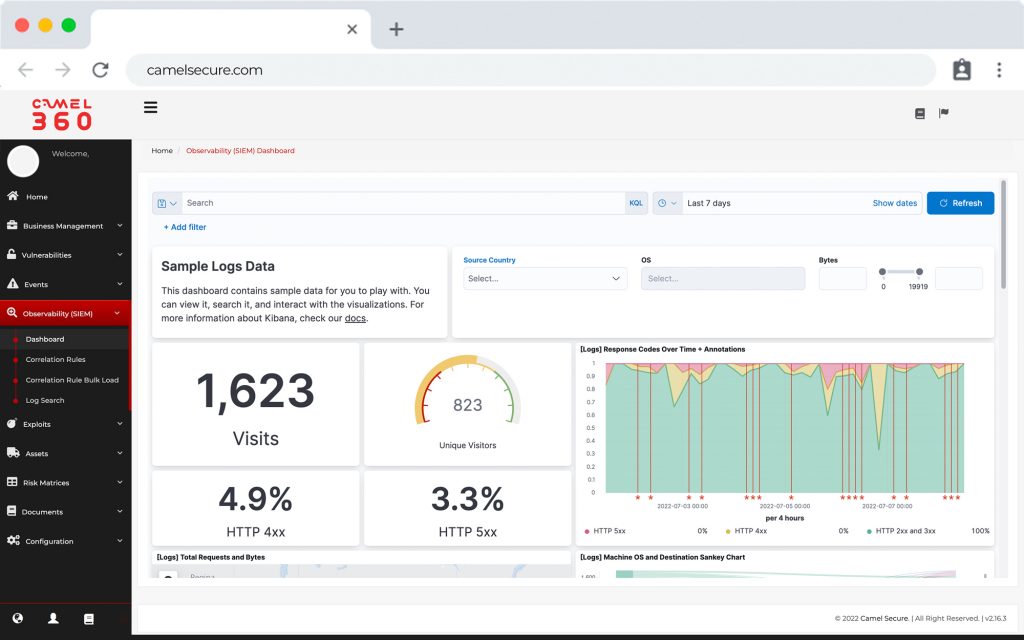

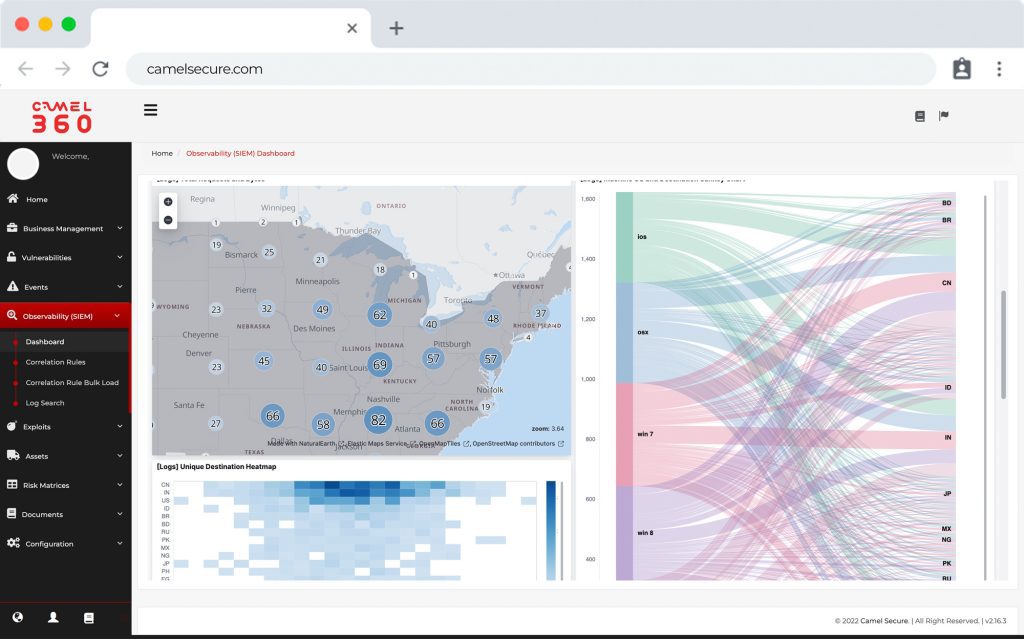

O CAMEL X é uma ferramenta poderosa e exclusiva geração de “Scanners de Vulnerabilidade”, que se concentra apenas em vulnerabilidades de infra-estrutura (análise IP), além de utilizar a forma tradicional de visualização de vulnerabilidade, permite que as organizações tenham um CMDB com multiclassificação e auto-descoberta, mantendo assim a infra-estrutura das organizações atualizada em tempo real, informando as mudanças no ecossistema formado pelas áreas de produção de cada empresa.

Crie sua própria biblioteca

biblioteca de infra-estrutura

agora é fácil

O CAMEL X possui um CMDB multiclassificado, que permite criar componentes de infra-estrutura com a configuração particular de cada componente e para cada negócio. CAMEL W pode criar, reutilizar ou escolher campos de uso em cada arquivo de infra-estrutura, permitindo criar automaticamente e sem intervenção humana todos os painéis que a organização necessita, de forma amigável e aprimorada com as funcionalidades de auto-descoberta e gerenciamento, já incluídas na licença de uso.

Explorações de Camel

Camel X tem um módulo de exploração para ajudar proativamente os usuários, identificando automaticamente todas as explorações ou zero dias que foram criados nas últimas horas no mundo inteiro e que poderiam afetar a infra-estrutura do cliente. Não se preocupe se você não puder fazer varreduras de vulnerabilidade todos os dias, com o Camel Exploits você poderá saber se existem ameaças que podem afetá-lo. Nossa mensagem é: vamos deixar de ser reativos e sermos mais pró-ativos.

Mais automação, menos aborrecimentos

PERSONALIZAÇÃO AVANÇADA

Permite o acesso à mais avançada tecnologia de varredura de vulnerabilidades.

tecnologia de varredura de vulnerabilidade, com CAMEL X você pode:

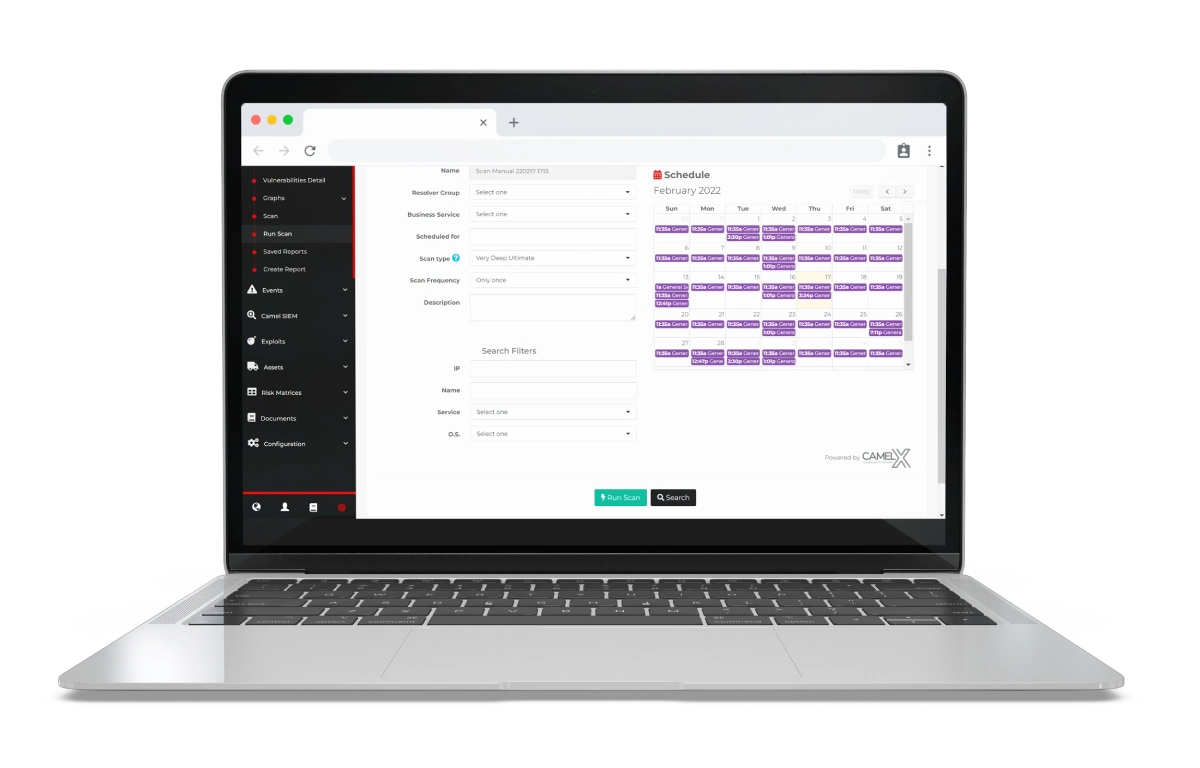

Programar varreduras múltiplas

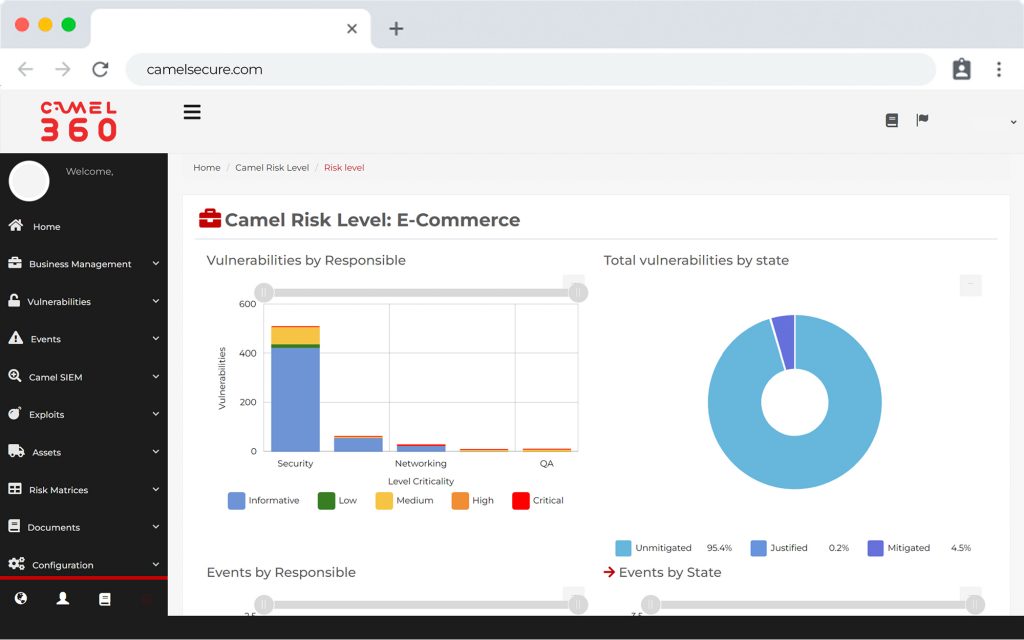

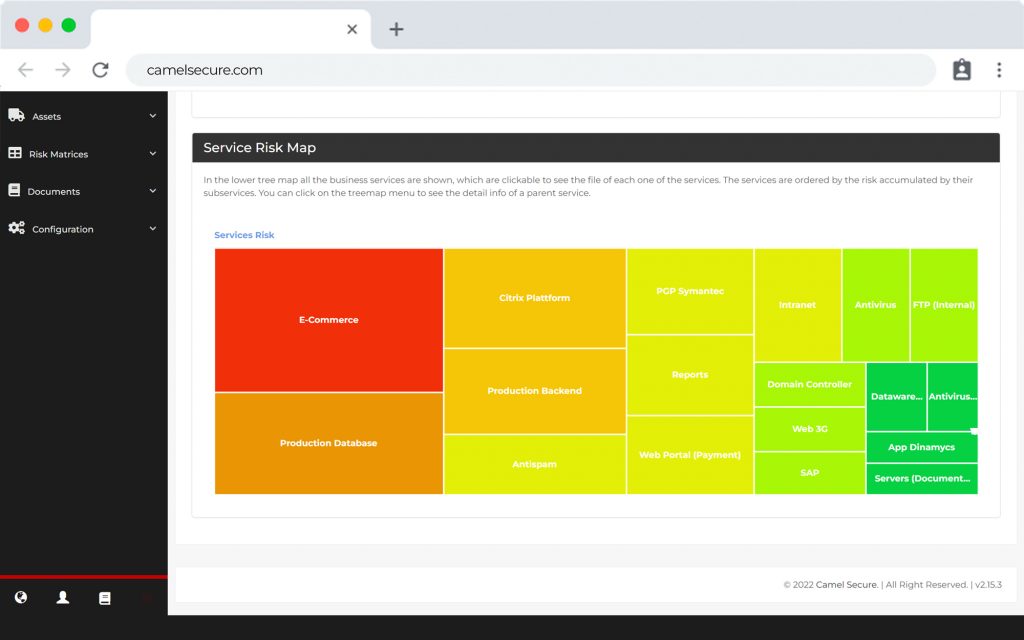

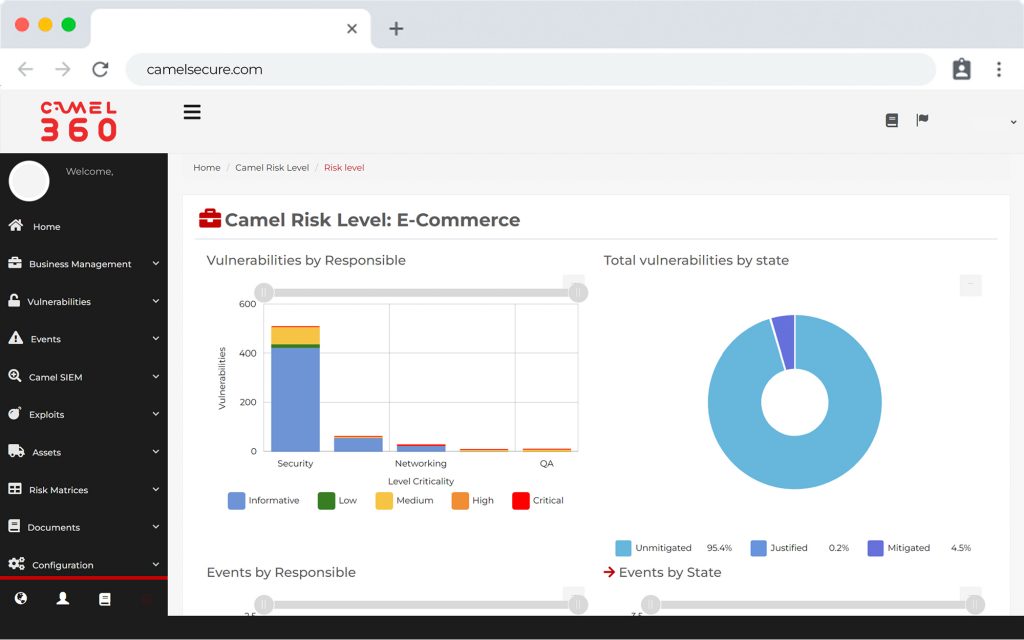

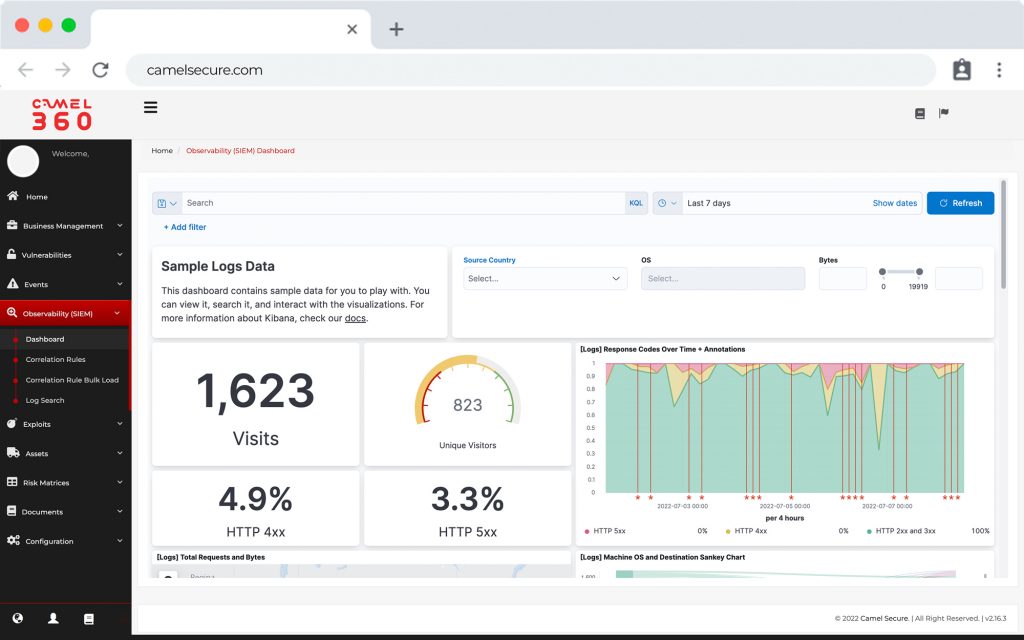

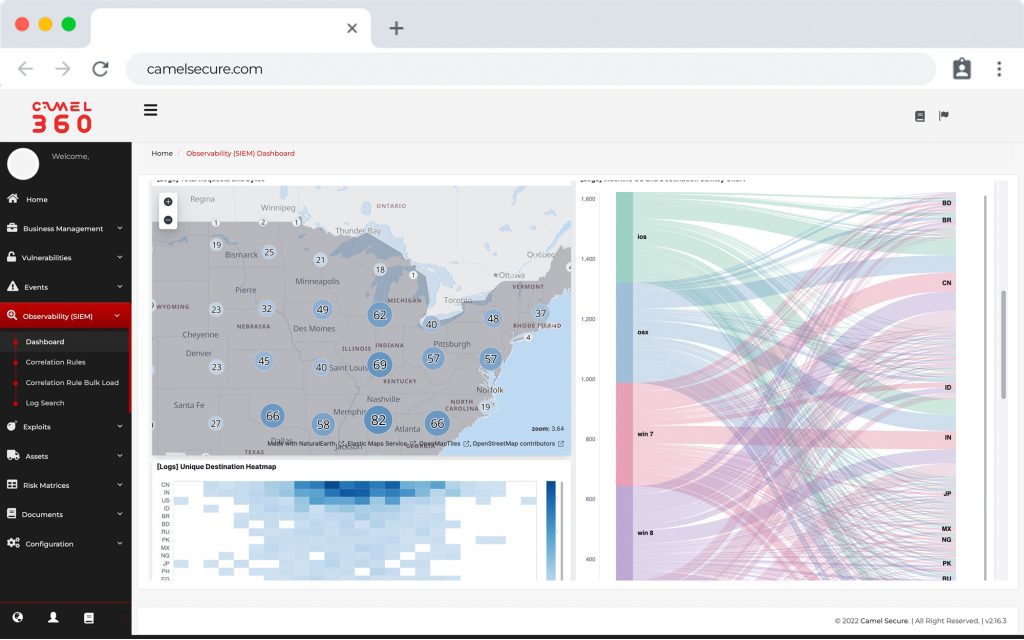

Ver operacional e executivo

Painéis operacionais e executivos

Mapeamento de vulnerabilidades por

tecnologia ou sistema operacional

Inteligência artificial para

vulnerabilidades de acordo com a OWASP

CAMEL X , uma ferramenta poderosa e a ferramenta mais adequada para organizações e consultores de segurança

APOIO

AVANÇADO

Acesso através de nossa plataforma “CAMEL COMMUNITY” a nossos diversos profissionais da região, permitindo consultas relacionadas à CAMEL W ou produtos relacionados, tais como CAMEL X, CAMEL W ou CVM, através de fóruns, e-mail, chat ou telefone.

CAMEL X

PT AGNÓSTICO

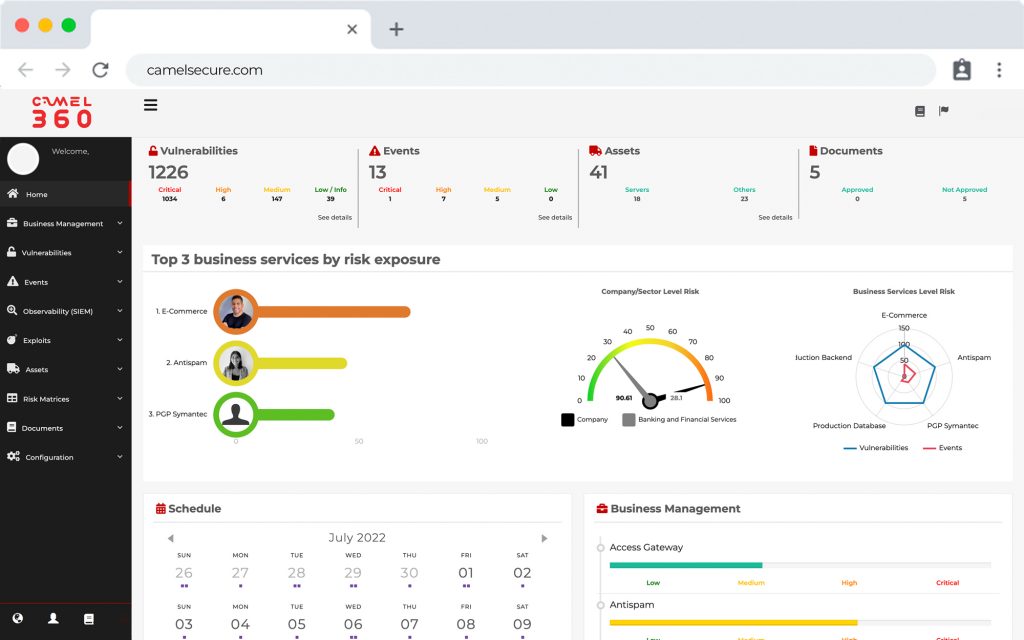

Permite que você interaja e informe violações de segurança através da integração dos quatro módulos principais da plataforma: Vulnerabilidades, Incidentes, Ativos e Documentação.

A SEGURANÇA

DE CAMEL

O CAMEL X possui os mais altos padrões de segurança, controlando a conectividade de ponta a ponta através de SSL, criptografia AES-256, autenticação de dois fatores, WAF, Grupo de Segurança e listas de acesso controlado.