Toma la delantera en

análisis de vulnerabilidades

de infraestructura crítica.

¿Enfrentas un nuevo

proyecto y piensas que tu

infraestructura podría

estar vulnerable?

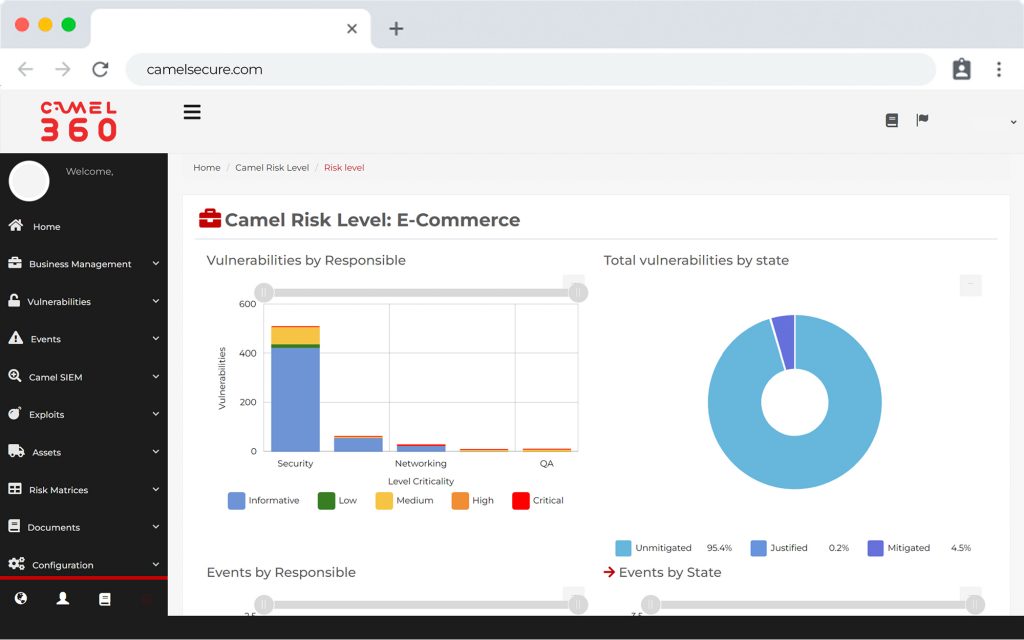

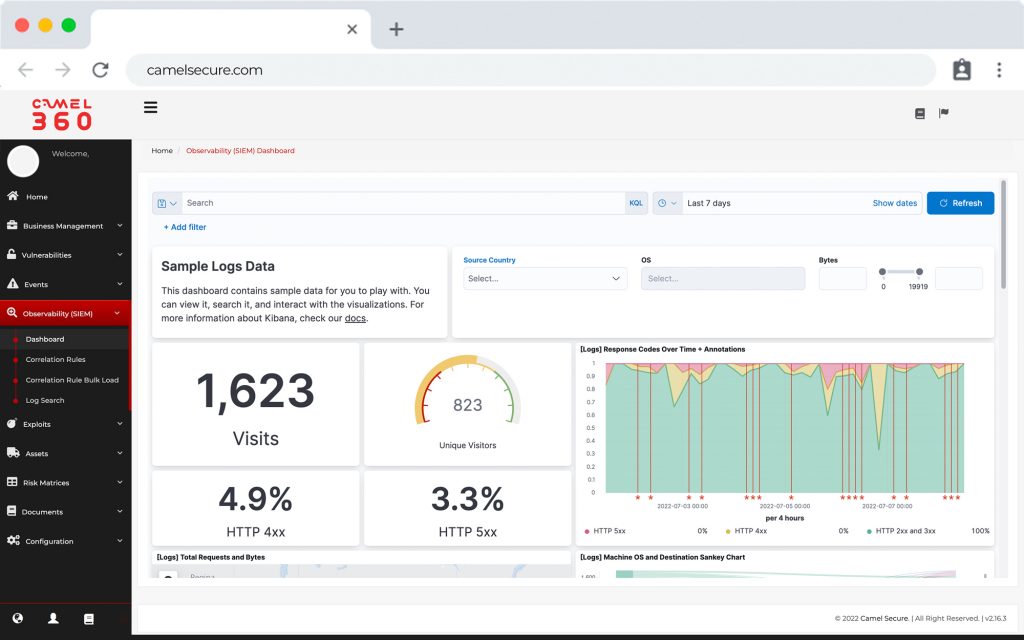

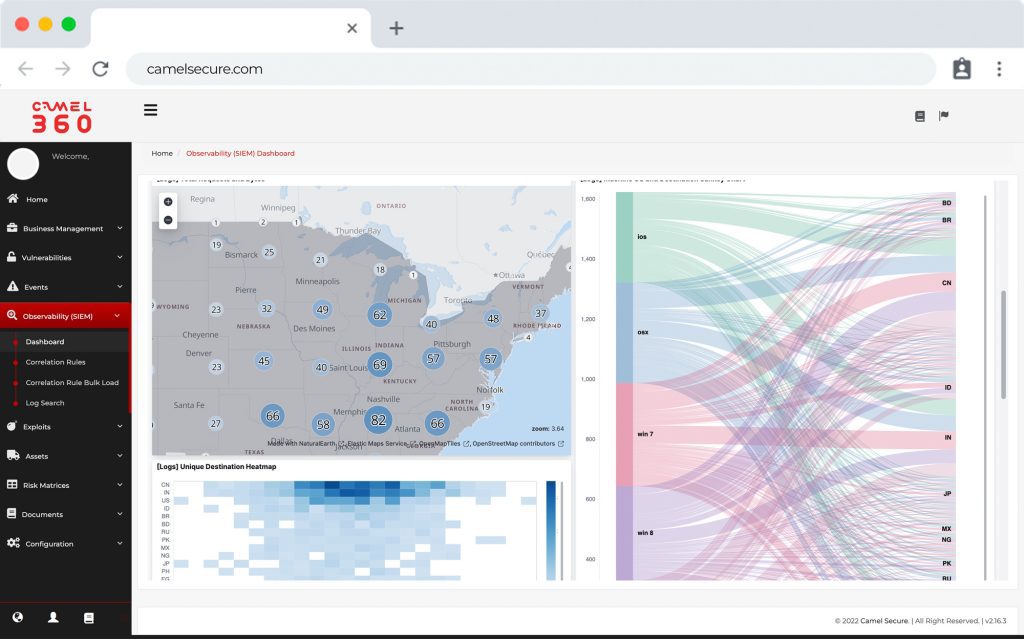

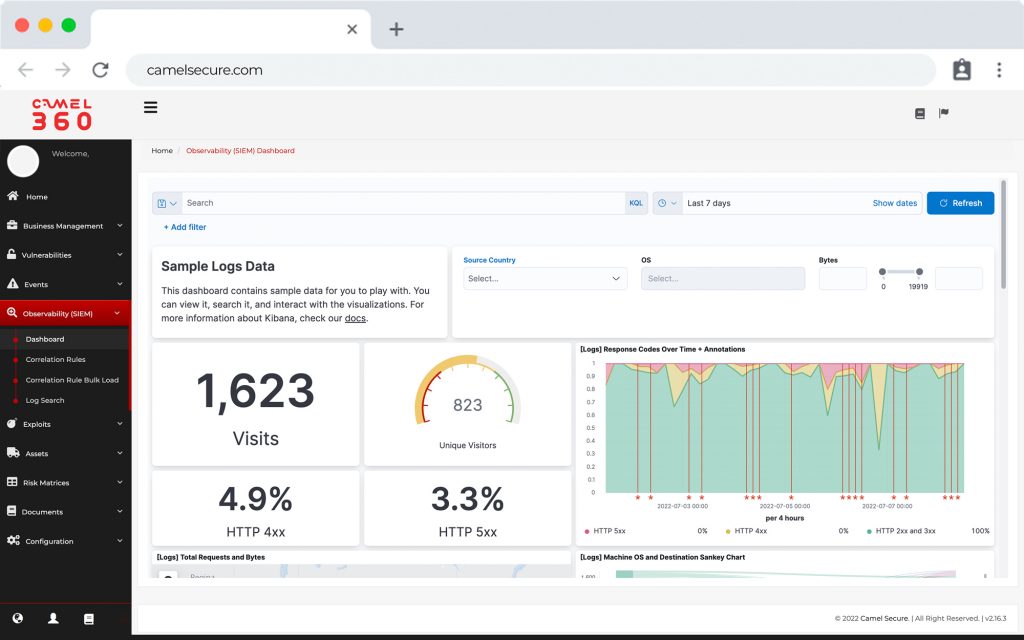

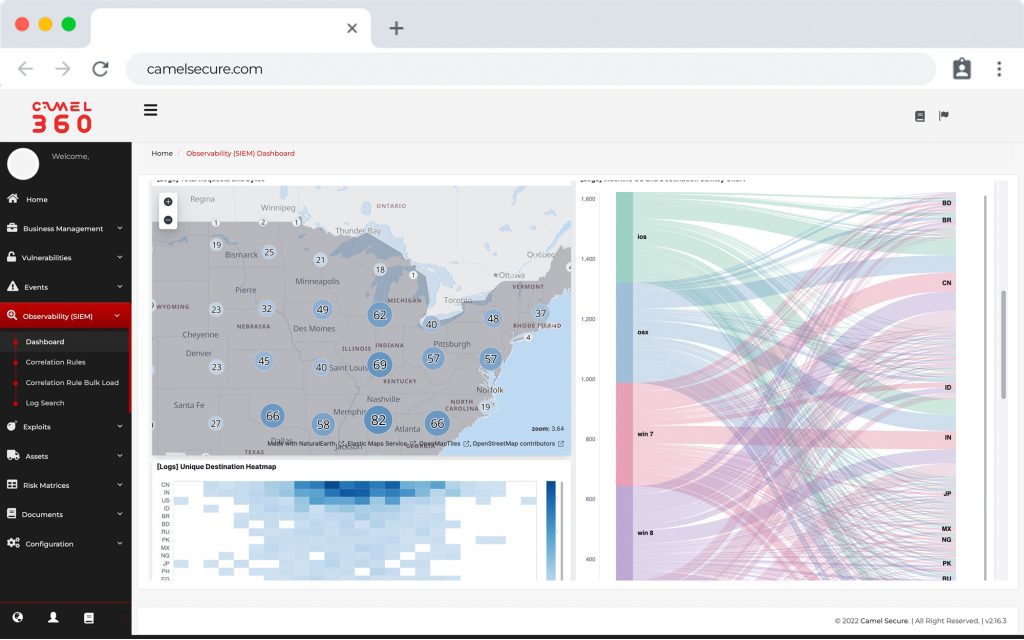

CAMEL X, es una poderosa herramienta y exclusiva generación de “Vulnerability Scanners”, la cual está enfocada solo en vulnerabilidades de infraestructura (análisis de IP), además de utilizar la forma tradicional de visualización de vulnerabilidades, permite a las organizaciones contar con una CMDB con multi-clasificación y auto-discovery, manteniendo así la infraestructura de las organizaciones actualizada en tiempo real, informando cambios propios del ecosistema formado por las áreas de producción de cada compañía.

Crear tu propia biblioteca

de infraestructura

ahora es fácil

CAMEL X cuenta con una CMDB multi-clasificación, la cual permite crear componentes de infraestructura con la configuración particular de cada componente y para cada negocio. CAMEL W puede crear, reutilizar o elegir campos de uso en cada ficha de infraestructura, permitiendo elaborar de forma automática y sin intervención humana todos los dashboards que la organización requiera, de forma amigable y potenciado con las funcionalidades de auto-discovery y gestión, ya incluidas en la licencia de uso.

Camel Exploits

Camel X cuenta con un módulo de exploits para ayudar de forma proactiva a los usuarios, identificando de forma automática todos los exploits o zero days que se han levantado en las últimas horas a nivel mundial y que podrían afectar a la infraestructura del cliente. No te preocupes si no puedes ejecutar análisis de vulnerabilidades todos los días, con Camel Exploits podrás saber si hay amenazas que podrían afectar. Nuestro mensaje es, dejemos de ser reactivos y seamos más proactivos.

Más automatización, menos complicaciones

CUSTOMIZACIÓN AVANZADA

Permite acceso a la tecnología más avanzada de escaneo de

vulnerabilidades, con CAMEL X podrás:

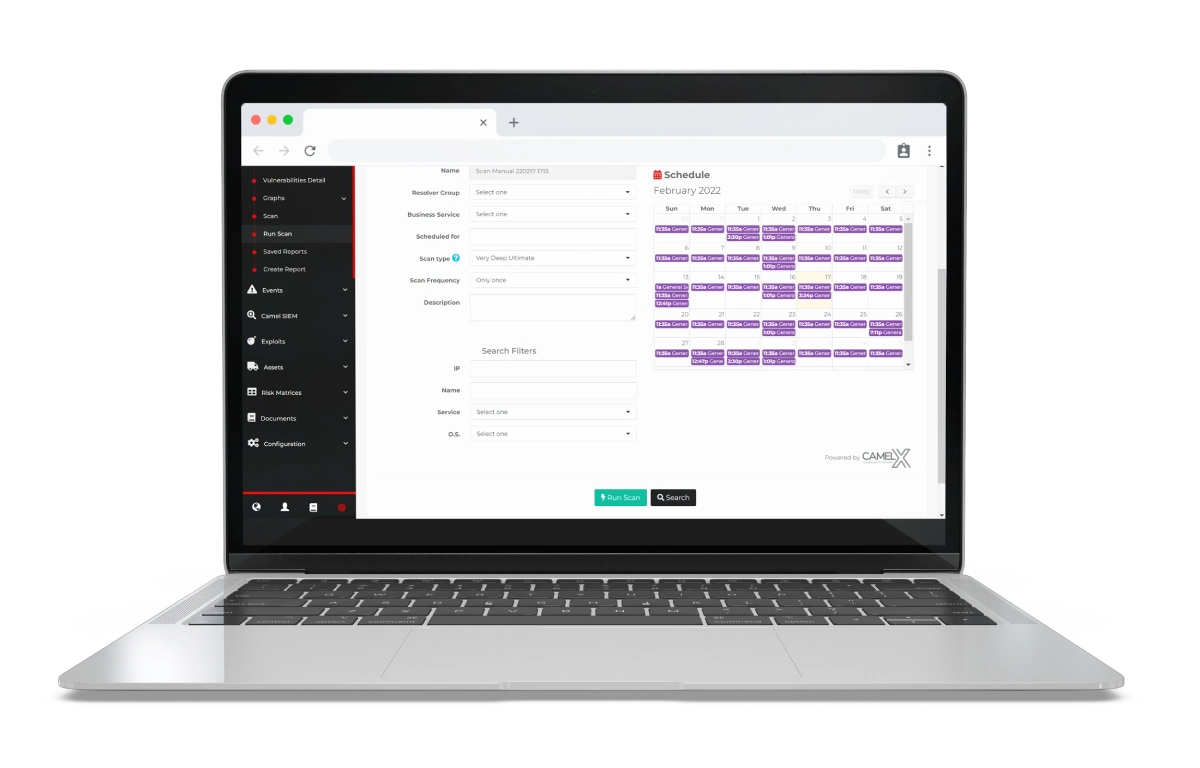

Calendarizar múltiples scans

Asignación de vulnerabilidades por

tecnología o sistema operativo

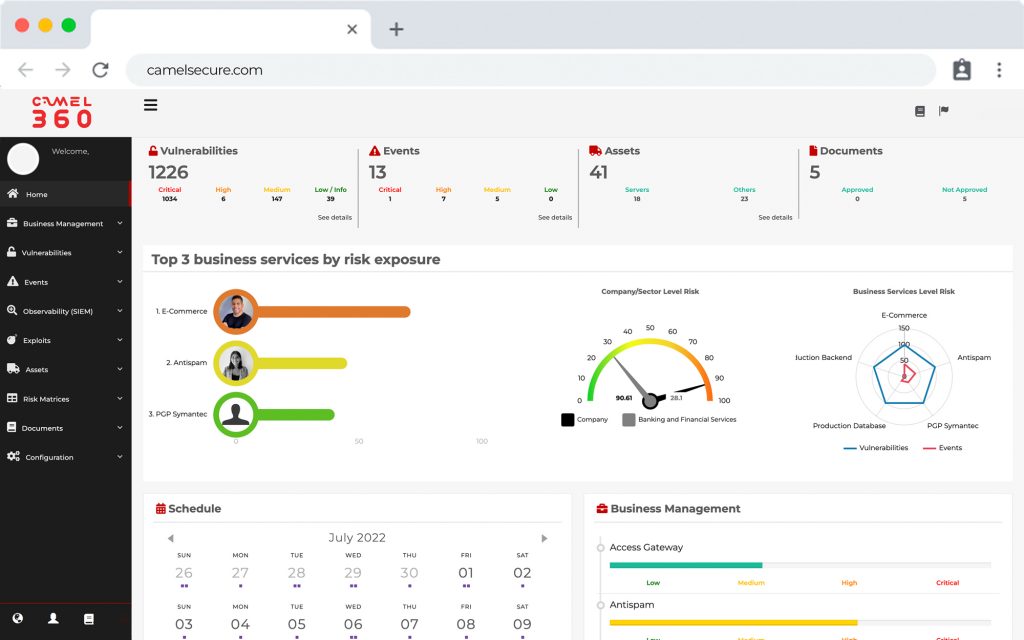

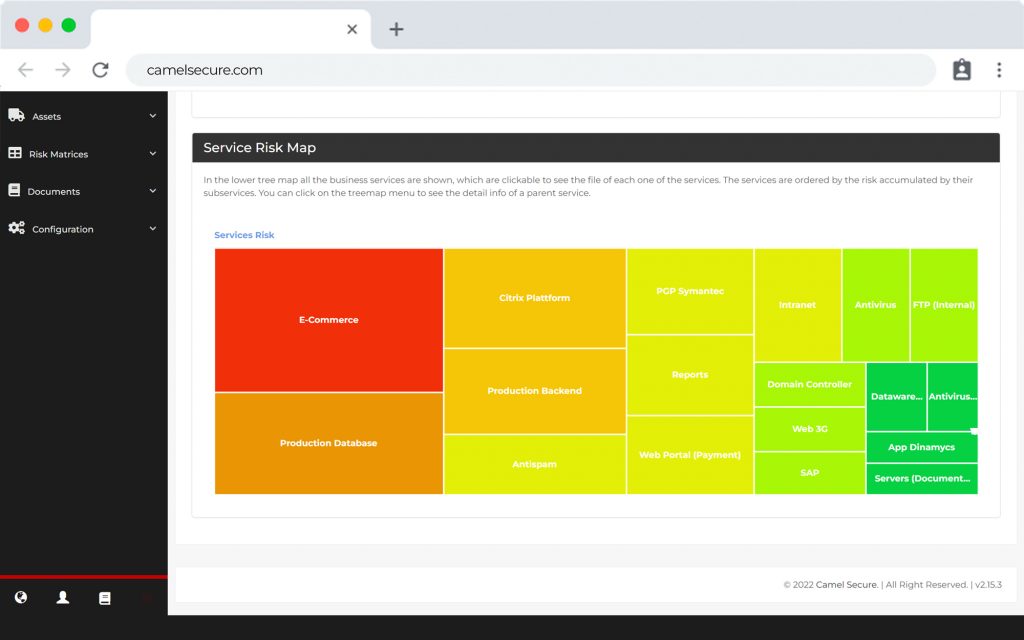

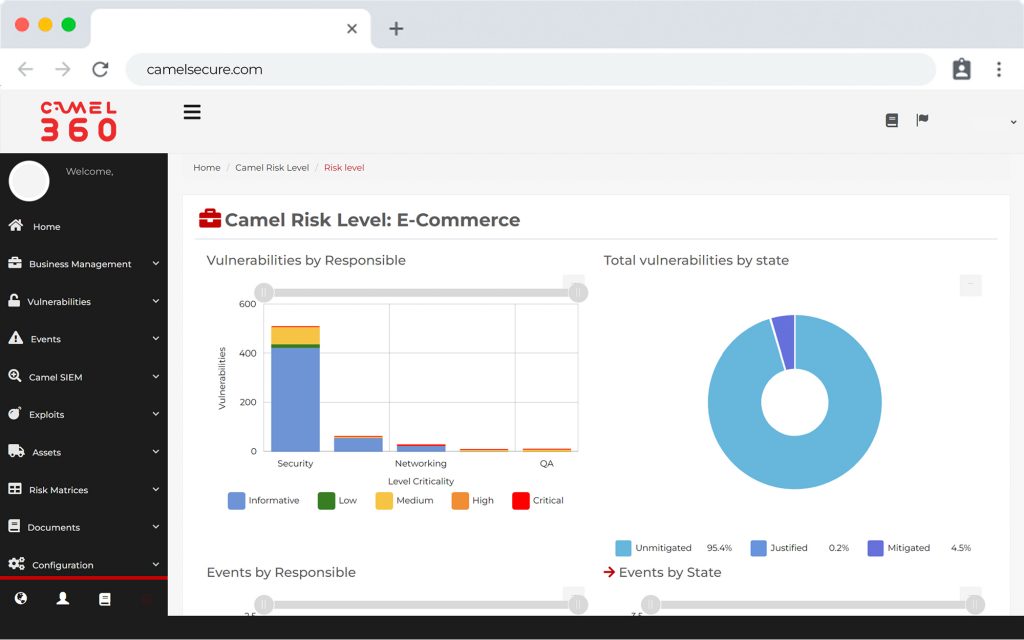

Visualizar dashboards

operacionales y ejecutivos

Inteligencia artificial para

clasificación de

vulnerabilidades según OWASP

CAMEL X , una poderosa herramienta y la más idónea para las organizaciones y consultores de seguridad

SOPORTE

AVANZADO

Acceso a través de nuestra plataforma “CAMEL COMMUNITY” a nuestros distintos profesionales en la región, permitiendo realizar consultas relacionadas con CAMEL W o productos relacionados, tales como CAMEL X, Camel W o CVM, mediante foros, email, chat o teléfono.

CAMEL X

ES AGNÓSTICO

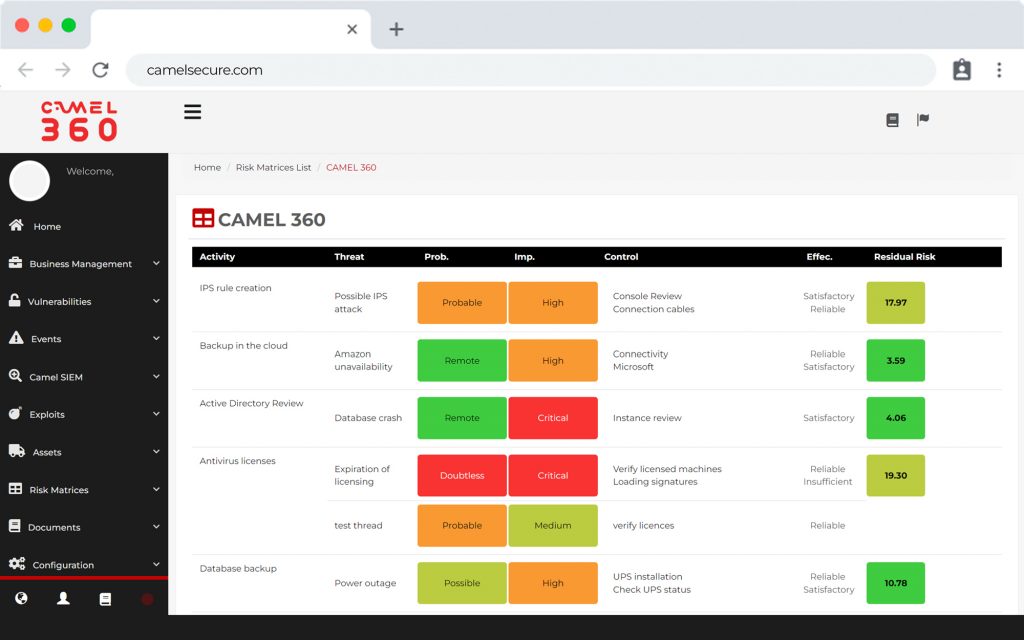

Permite interactuar e informar brechas de seguridad a partir de la integración de los cuatro principales módulos de la plataforma: Vulnerabilidades, Incidentes, Activos y Documentación.

LA SEGURIDAD

DE CAMEL

CAMEL X cuenta con los más altos estándares de seguridad, controlando la conectividad de punto a punto mediante SSL, encriptación por AES-256, autenticación de doble factor, WAF, Security Group y listas de accesos controlados.